第10章 网络安全技术

本章锚点

- 可信计算机系统评估准则(TESEC):ACD

- RAID:RAID10,SATT,磁盘接口,RAID5,RAID

- 防火墙:四种模式,基本配置(安全级别)

- 入侵检测技术:入侵检测系统的框图,基本识别技术,获取网络流量,TAP,入侵防护的三种

网络安全技术基础¶

可信计算机系统评估准则(TESEC):

- A类要求最高

- C类系统:用户能定义访问控制要求的自主保护类型

- D类要求最低:不能用于多用户环境下重要信息的处理

数据备份技术¶

- 完全备份

- 增量备份

- 差异备份:差异备份是累积的,一个文件只要自上次完全备份后被修改过或者是新创建的,则在以后每次进行差异备份时都会被备份,直到下一次完全备份为止。

- 副本备份:对已备份文件在备份后不做标记

| 备份策略 | 完全备份 | 增量备份 | 差异备份 |

|---|---|---|---|

| 空间使用 | 最多 | 最少 | 少于完全备份 |

| 备份速度 | 最慢 | 最快 | 快于完全备份 |

| 恢复速度 | 最快 | 最慢 | 快于增量备份 |

Redundant Array of Independent Disk, RAID:

- RAID10是RAID0和RAID1的组合

- 一些RAID卡可以提供SATA接口

- RAID卡可以提供多个磁盘接口通道

- RAID5可靠性优于RAID1

- 【错误,有些要有些不要】服务器需要额外加一个RAID卡才能实现RAID功能

防火墙技术¶

Cisco PIX 525的配置¶

-

PIX 525防火墙访问管理模式

- 非特权模式:开机自检后进入非配置模式

- 特权模式:“enable”命令后进入特权模式

- 配置模式

- 监视模式:可进行操作系统映像更新、口令恢复

-

基本配置

- nameif:配置防火墙接口名字并指定安全级别

- 外部接口,安全级别是0

- 内部接口,安全级别为100

- 1~99 适合作为DMZ接口

- interface

- ip address

- nat

- global

- route

- nameif:配置防火墙接口名字并指定安全级别

-

高级配置

-

static:实现内部和外部地址固定映射

-

conduit:管道命令,允许数据流从较低安全级别的接口流向较高级别的接口

对于向内部接口的连接,需要使用static和conduit命令来指定会话的建立

- permid|deny:设定允许或拒绝访问

- global_ip是由global或static命令定义的全局IP地址

- protocol是连接协议,如TCP、UDP等

- port表示服务的端口号

-

加密技术¶

- 采用RSA或PKCS算法,网络中N个用户之间进行加密通信,需要密钥个数:2N

入侵检测技术¶

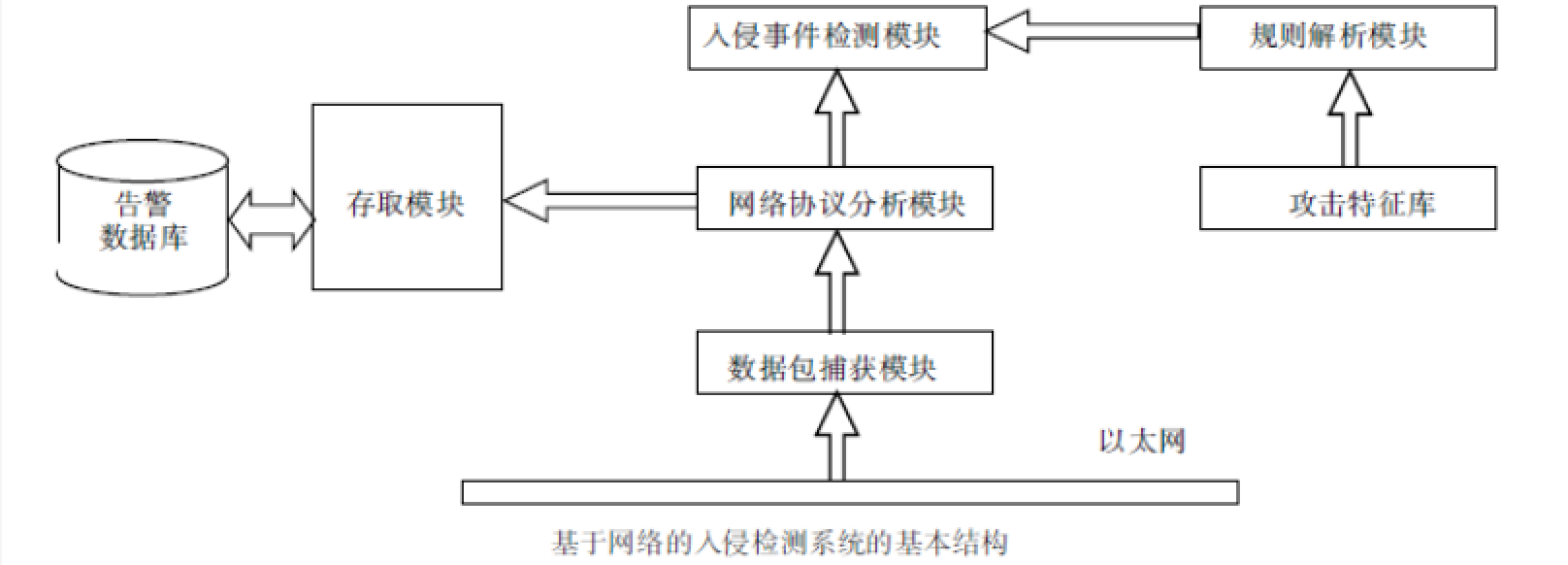

入侵检测系统¶

基本识别技术:

- 模式识别

- 频率或阈值

- 事件的相关性

- 非正常现象检测

通过IDS(Intrusion Detection System)获取网络流量的方法:

- 利用交换设备的镜像功能

- 在网络链路中串联一台分路器

- 在网络链路中串联一台集线器

- 【错误】交换机

入侵检测系统结构:

- 层次式:将数据收集的工作分布在整个网络中

- 协作式:各数据分析模块可以相对独立地进行决策,与层次式比具有更大的自主性

- 对等式:避免了单点故障的发生

- 集中式:出现单点故障影响最严重

入侵检测系统的部署:

- 串入到链路中:对原有网络性能影响最大

入侵防护系统¶

- IPS像IDS一样具有嗅探功能,采用In-Line内联模式,接入网络不需要TAP,IDS需要TAP

-

基于主机的入侵防护系统(Host-based Intrusion Prevention System,HIPS)

部署于受保护的主机系统中,可以监视内核的系统调用,阻挡攻击

-

基于网络的入侵防护系统(Network-based Intrusion Prevention System,NIPS)

布置于网络出口处,一般串联于防火墙与路由器之间(串联在被保护的链路中)。NIPD对攻击的 误报(不是漏报)会导致合法的通信被阻断

-

应用入侵防护系统(Application Intrusion Prevention System,AIPS)

一般部署在受保护的应用服务器前端

网络安全评估¶

评估内容:

- 漏洞检测

- 修复风险评估

- 安全审计

- 【错误】数据加密

网络安全风险评估分析技术

- 网络安全评估分析技术常被用来进行穿透试验和安全审计。

网络安全评估分析系统的结构

- 在大型网络中,评估分析系统通常采用代理和控制台相结合的结构。

- X-Scanner采用多线程方式对指定IP地址段或单机进行安全漏洞检测

- ISS采用主动、积极的、非破坏的扫描方式

攻击¶

-

基于网络的入侵防护系统和基于主机入侵防护系统都难以阻断

- 跨站脚本空寂

- SQL注入攻击

- 挂马

-

基于网络的防护系统无法阻断

- Cookie篡改

- DNS欺骗

- SQL注入

计算机病毒和恶意代码:

- 蠕虫不需要依 宿主程序

- 网络病毒常常用到:自变异技术、隐形技术、反跟踪技术等

- 脚本语言可用于编写计算机病毒

- 木马没有自我复制功能

网络版防病毒¶

- 网络版防病毒不能部署在网络出口

-

管理控制台可以安装在服务器端,也可以客户端

- 客户端的安装可采用脚本登录的方式

-

系统的升级可以从网上下载升级包后手动安装

- 系统的数据通信端口不是固定的

- 系统由系统中心、客户端、服务器端和管理控制台组成